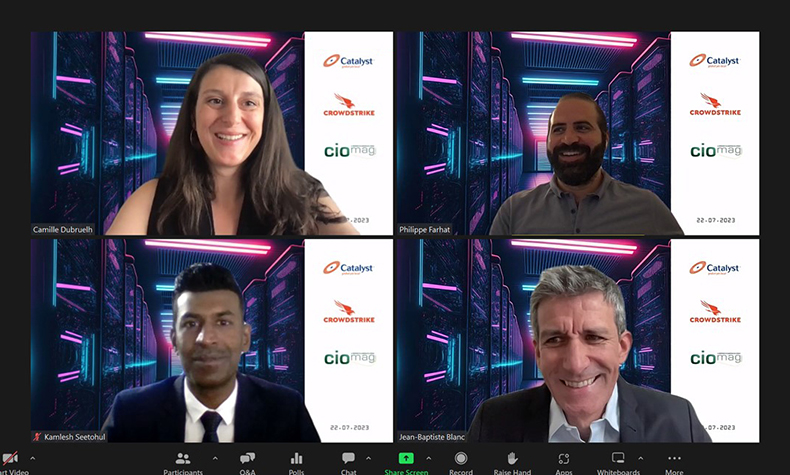

Capture d’écran des panélistes avec la modératrice au cours du webinaire

Catalyst Business Solutions et CrowdStrike, en collaboration avec Cio Mag ont organisé un webinaire, ce jeudi 27 juillet, sur le renforcement de la résilience des entreprises face aux cyberattaques. Au cours de ces échanges, les intervenants ont orienté leurs réflexions sur les stratégies de riposte aux cyberattaques de tout type.

(Cio Mag) – Les questions liées aux cyberattaques préoccupent le secteur professionnel au niveau mondial. Entre la compréhension de ces enjeux et la nécessité de prise de mesures de protection, les entreprises veulent améliorer leurs niveaux de vigilance face à ces nouveaux défis. Mais que faut-il retenir des cyberattaques ? Comment s’armer face aux cyberattaques de tout type ? Quelle mesure faut-il prendre pour protéger son organisation face aux cybermenaces ?

Comprendre les origines des attaques

Pour Philippe Farhat, Corporate Sales Engineer Meta Région chez CrowdStrike, tout commence par la compréhension du type d’attaque dont on est victime. L’ingénieur explique qu’il s’agit d’une démarche « visant à mieux appréhender les origines et les types d’attaques pour préparer la défense. »

L’objectif de défense porte « sur la protection de ses actifs informatiques contre les attaques connues et inconnues, tout en réduisant les coûts et en faisant de la cybersécurité un avantage concurrentiel », déclare Jean-Baptiste Blanc, Executive Vice-President EMEA de Catalyst. Cette défense passe par « l’automatisation de la posture et la quantification des risques, la protection, la gouvernance et la conformité de données », poursuit-il.

L’Afrique face aux cyberattaques

En 2022, les cyberattaques ont connu une hausse de 38℅ par rapport à l’année précédente en Afrique. Sur le continent, on dénombre plus de 1800 cyberattaques hebdomadaires. Un chiffre qui montre clairement la vulnérabilité de l’Afrique face aux cyberattaques.

« Certaines organisations sont déjà bien organisées et équipées mais ne sont pas pour autant satisfaites car leur coût de gestion de la cybersécurité augmente de manière significative et elles ne sont toujours pas bien protégées contre les attaques zero day, notamment au niveau des serveurs qui hébergent les applications critiques. Et la majorité de nos clients n’a toujours pas mis en place de stratégie de cybersécurité et ne dispose pas d’un bon niveau de protection », relate Jean-Baptiste Blanc.

Lire : Partenariat entre Catalyst et CrowdStrike pour détecter et classifier les menaces cyber

« On peut implémenter les meilleures solutions. Cependant, la formation et la sensibilisation sont aussi importantes pour aider l’organisation dans son ensemble à prendre conscience des enjeux de la cybersécurité », ajoute Kamlesh Seetohul, Senior Territory Manager – Cybersecurity chez Catalyst.

Selon, M. Farhat, ces « cinq dernières années, les attaques sophistiquées de type sans fichiers ou Malware-free ont représenté 71℅ des attaques ». Ce danger nécessite la prise de mesures urgentes pour changer la donne. A ce sujet, Philippe Farhat fait un constat : « pour assurer leur protection, de nombreuses entreprises se limitent à l’utilisation des antivirus traditionnels. Pourtant, leur niveau de protection n’est que de 29 ℅. »

La rapidité des attaques

Avec la montée en puissance des technologies de l’information et de la communication, les cyberattaques sont exécutées en un temps record. Actuellement, le breakout time (temps nécessaire à un attaquant pour obtenir un accès initial, scanner le réseau local et commencer à se déplacer latéralement dans l’environnement) est court. « Il y a 10 ans, le délai d’un breakout time pour les cyber attaquants se situait entre 3 et 4 semaines. Aujourd’hui, ce délai est réduit en moyenne à une heure trente minutes », précise Philippe Farhat. Et ce délai n’intègre pas « les hackeurs russes qui n’ont besoin que de 18 minutes! », poursuit-il.

Face à l’ampleur du danger, les intervenants à ce webinaire conseillent aux entreprises de gérer la cybersésurité d’un point de vue global avec des objectifs de résilience et de rapidité. CrowdStrike a mis en place une solution capable de limiter le risque des attaques. « Selon des analyses effectuées en 2021/2022, 80% des attaques ont pu commencer par des identifiants légitimes, d’où la proposition d’une solution centralisée pour la protection des endpoints et des identifiants », explique M. Farhat.

Une solution adaptée aux enjeux

Intitulé « Falcon Plateforme », cette solution permet, entre autres, de réduire la complexité et de renforcer les architectures de sécurité, et de surveiller les adversaires. « Nous avons commencé à surveiller et espionner les adversaires/cyberattaquants afin d’utiliser les informations collectées dans de le cadre de l’élaboration de notre solution de cyberdéfense CrowdStrike », renchérit-il.

La solution de CrowdStrike est une plateforme modulaire permettant aux clients d’évoluer de manière transparente et sans impact sur les performances dans de grands environnements, le tout mis en place via un agent léger, simple et autonome. Le déploiement sans friction de la plateforme a été vérifié avec succès dans les environnements d’entreprise. Falcon Insight le module EDR de Crowdstrike fournit une visibilité continue et complète sur les endpoints.

Cette visibilité couvre la détection, la réponse et l’analyse, afin d’assurer que rien n’est passé et que les brèches potentielles sont arrêtées. « En temps réel, nous sommes capables de récupérer plus de 600 événements par machine. Ce qui vous permet de créer vos propres recherches contre de potentielles attaques », assure Philippe Farhat.